V. Partage des données sur Internet▲

Les fichiers sont maintenant accessibles depuis le réseau local et cela peut vous suffire. Toutefois, il est rapidement pratique de pouvoir aussi accéder aux fichiers depuis Internet. Suivant la configuration de votre réseau, cela peut demander une configuration supplémentaire.

V-A. Configuration réseau▲

Dans la plupart des cas, votre NAS est connecté à Internet au travers d’un routeur (dans un réseau domestique, c’est la box Internet).

Par défaut, ce routeur bloque les connexions provenant d’Internet. C’est-à-dire, que n’importe quelle connexion tentée en direction de votre adresse IP ne pourra réussir. Toutefois, dans le cas où nous souhaitons accéder à notre NAS en étant à l’extérieur du réseau local (c’est-à-dire, depuis Internet), nous aimerions que le routeur laisse passer notre connexion.

Pour ce faire, plusieurs possibilités de configuration existent :

- le transfert de port (NAT) (ou ouverture de port) ;

- le protocole UPnP ;

- un serveur VPN ;

- myQNAPcloud Link.

En réalité, par défaut le routeur n’a pas de quoi accepter les connexions extérieures. En effet, il n’a rien à dire (aucun service à proposer) en réponse à de telle connexion.

V-A-1. Transfert des ports (NAT)▲

Le transfert de port permet d’indiquer sur quel port le routeur peut accepter les messages et surtout, quoi en faire. En effet, le routeur, même s’il accepte telle ou telle connexion ne propose pas nécessairement de service associé. Par conséquent, lors de l’ouverture d’un port, les messages reçus seront envoyés à une machine capable de comprendre les requêtes reçues, notamment le NAS.

Il n’est pas obligatoire de faire correspondre le port accepté par le routeur du port sur lequel le NAS attend les messages.

V-A-1-a. Ports▲

Chaque service écoute sur un port particulier, qui est reconfigurable dans QTS (sauf pour quelques rares services). Voici la liste des ports utilisés par défaut :

|

Service |

Ports |

Protocole |

|

Interface Web QTS |

8080, 443 (HTTPS) |

TCP |

|

Telnet |

13131 |

TCP |

|

FTP |

21, 20 (mode actif) |

TCP |

|

SSH |

22 |

TCP |

|

Serveur Web |

80 (HTTP), 8081 (HTTPS) |

TCP |

|

Rsync |

873 |

TCP |

|

Réplication à distance |

8899 |

TCP |

|

QVPN (PPTP) |

1723 |

TCP |

|

QVPN (L2TP/IPSec) |

500, 4500, 1701 |

UDP |

|

QVPN (OpenVPN) |

1194 |

UDP |

|

QVPN (Qbel) |

443 |

UDP |

V-A-1-b. UPnP▲

L’Universal Plug and Play (UPnP) est un protocole permettant à une machine de demander une redirection particulière au routeur. En bref, cela revient à faire du transfert de port, mais de manière automatique.

L’application myQNAPCloud permet d’activer l’UPnP (il faut que ce soit aussi pris en charge et activé par le routeur) et de déterminer quel transfert à appliquer ou non :

V-A-2. VPN▲

Le Virtual Private Network (VPN) permet de faire en sorte, de manière sécurisée, d’intégrer une machine distante au réseau local. Ainsi, votre machine loin du réseau local pourra se connecter au VPN et être considérée comme une machine du réseau local. En conséquence, il devient possible d’accéder aux mêmes services offerts par le NAS que si la machine était à la maison.

Pour pouvoir se connecter au VPN, il faudra que le routeur accepte ce type de connexion et un transfert de port devra donc être défini.

Les NAS de QNAP permettent de configurer un serveur VPN directement sur le NAS. Cela se fait au travers de l’installation de QVPN.

L’application accueille l’utilisation sur une vue d’ensemble. Comme aucune configuration n’est en place, le seul élément visible est l’interface réseau de sortie.

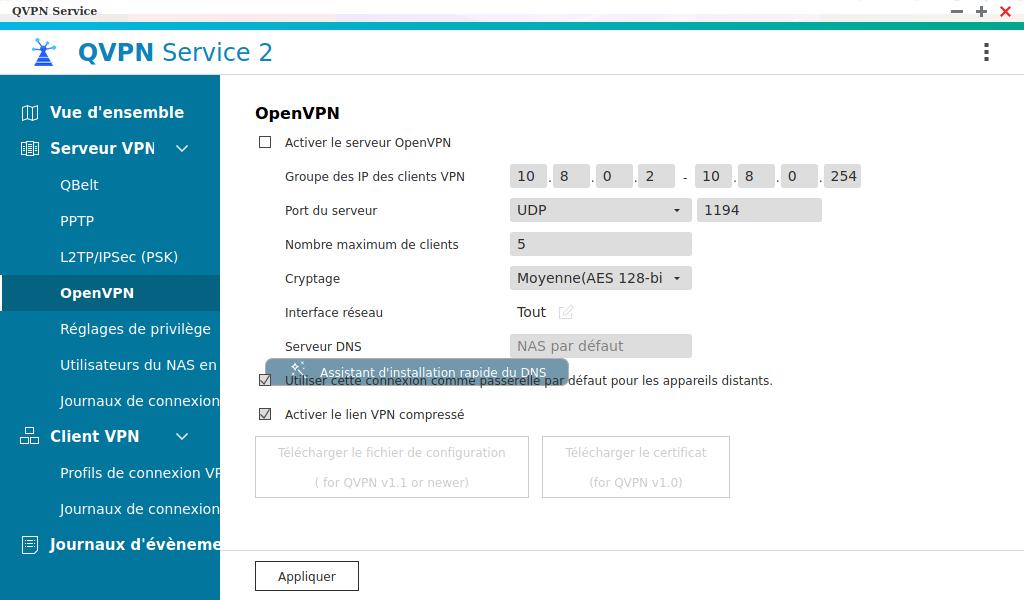

Dans le menu, on peut constater le support de QBelt (solution VPN de QNAP), de PPTP, de L2TP/IPSec et d’OpenVPN.

V-A-2-a. Configuration▲

Quel que soit le protocole choisi, la configuration est simple. La configuration se résume en une page sur laquelle activer le serveur, quelles seront les adresses IP des clients, le port du serveur (celui à transférer par le routeur), le nombre de clients maximums. Pour OpenVPN, une fois le serveur configuré, l’utilisateur pourra récupérer le fichier OPVN, fichier de configuration à installer sur son VPN client.

Le nombre maximum de clients ne peut être choisi qu’entre 5 et 100.

V-A-2-b. Privilèges▲

La section privilège permet de configurer quels utilisateurs auront accès au VPN. La configuration peut se faire au niveau du protocole. Ainsi, il est possible d’autoriser un utilisateur se connectant uniquement avec L2TP/IPSec, alors qu’un autre pourra se connecter avec PPTP et QBelt.

V-A-2-c. Journaux▲

L’application QVPN est très verbeuse. La catégorie journaux d’événements correspond aux journaux relatifs à l’application, mais il est aussi possible de consulter les journaux de connexions ou de vérifier quels sont les utilisateurs actuellement connectés.

V-A-3. myQNAPCloud▲

myQNAPCloud est une solution simplifiée pour rendre accessible l’administration du NAS et ses fichiers par Internet.

En effet, sans avoir besoin d’ouvrir un quelconque port sur le routeur, vous pourrez accéder à votre NAS. Pour cela, il est nécessaire d’avoir un QNAP ID, puis d’enregistrer votre NAS au travers l’application myQNAPCloud. Au cours de l’enregistrement, la visibilité du NAS est demandée :

- public : tout le monde peut trouver et atteindre le NAS ;

- privé : seul vous (identifié sur myQNAPCloud) peut s’y connecter ;

- personnalisé : vous et les gens invités peuvent s’y connecter.

La visibilité peut être reconfigurée par la suite, dans l’application myQNAPCloud, section « Contrôle d’accès ».

Une fois enregistré, vous pourrez accéder à votre NAS, soit en vous connectant à votre compte myQNAPCloud, soit en utilisant un lien qlink.to généré par l’application.

Aussi, l’application enregistre un nom de domaine en .myqnapcloud.com permettant d’accéder à votre NAS même si votre adresse IP change.

Le téléchargement par l’interface Web accessible en se connectant à myQNAPCloud est fortement ralenti et ne sera que de 1 Mo/s.

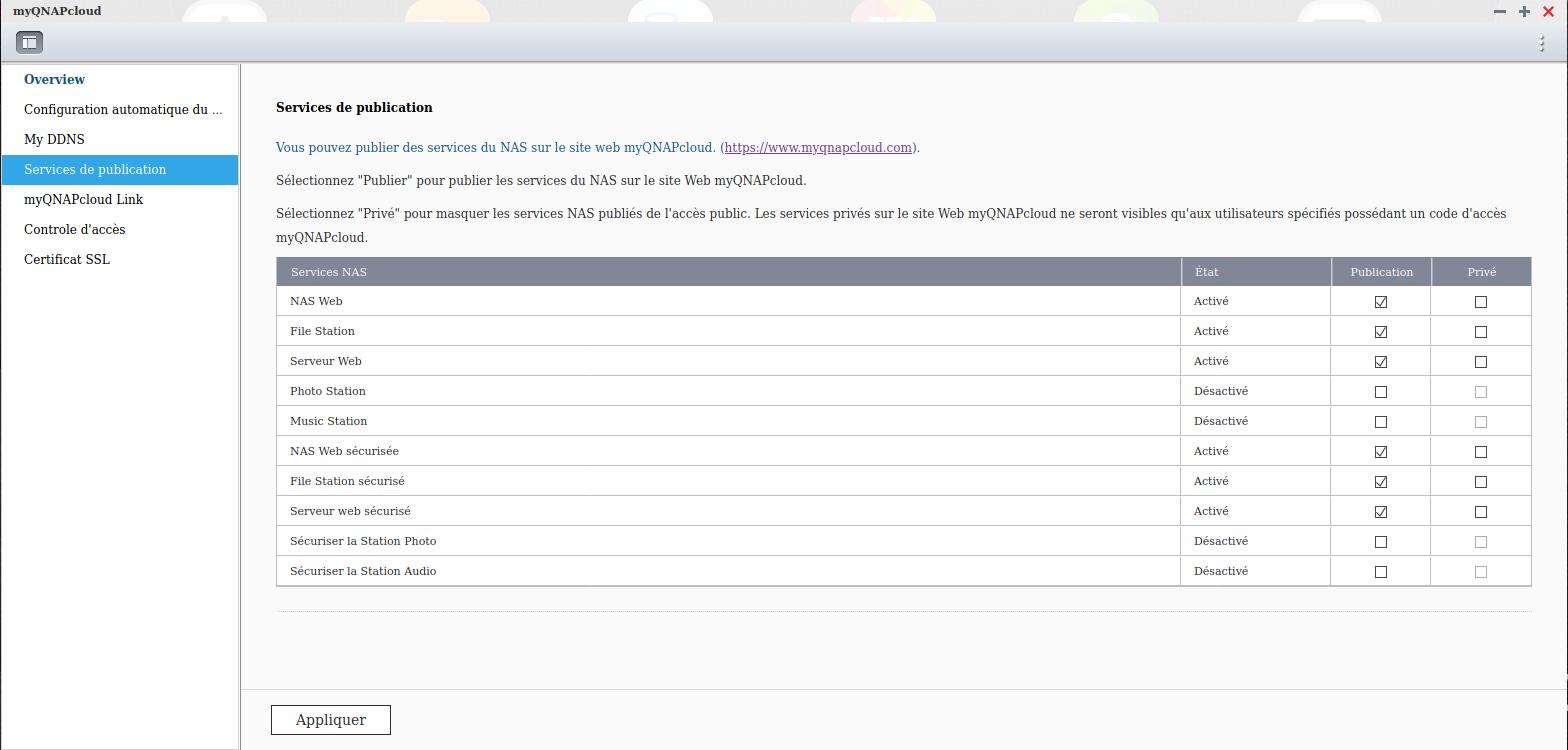

Les services accessibles au travers du site myQNAPCloud peuvent être configurés dans la section « Services de publication ».

Sans myQNAPCloud Link, il n’est pas possible de créer un fichier dans File Station. En effet, la création de fichiers se limite aux fichiers Word, Excel et PowerPoint et leur édition au travers d’Office 365 n’est possible que si le serveur QNAP d’Office 365 accède aux fichiers en question.

V-A-4. Choisir la méthode▲

Il est évident que la méthode la plus simple pour rendre le NAS accessible depuis Internet est d’utiliser l’application développée par QNAP : myQNAPcloud. En effet, elle évite à l’utilisateur de devoir reconfigurer son routeur. Toutefois, un administrateur peut ne pas apprécier que les données transitent d’une façon ou d’une autre par les serveurs de QNAP.

Ensuite vient la configuration UPnP du routeur. En effet, avec ce protocole, il n’y a pas besoin d’accéder à la configuration du routeur pour ouvrir les ports. La configuration se fera donc à partir du NAS. Cette solution peut convenir à certains pour sa facilité ou pour l’aspect de centralisation de la configuration sur le NAS. Toutefois, ce dernier point peut aussi être une raison de sa non-adoption.

Finalement vient le contrôle manuel, où les règles de transferts de ports sont configurées une à une dans l’interface du routeur. La gestion du réseau se retrouve donc dans l’administration du routeur, ce qui peut être plus logique si on a d’autres appareils à gérer sur son réseau.

Le choix de la méthode revient donc à une préférence personnelle.

Le cas de l’utilisation du VPN est légèrement à part. Premièrement, son utilisation nécessite tout de même l’ouverture d’un port. Ensuite, l’utilisation du VPN apporte une sécurisation de la connexion (indépendamment de ce qu’offrent les protocoles de partage de fichiers), mais avec un coût sur la bande passante et l’utilisation CPU.

V-B. Gestion adresse IP dynamique▲

Par défaut, notamment chez les particuliers, une adresse IP dynamique est attribuée à la box. C’est cette adresse qu’il faut donc utiliser pour accéder au routeur et aux machines de votre réseau local, mais, elle peut être dynamique et change donc régulièrement.

Par conséquent, au lieu d’utiliser l’adresse IP, ne serait-il pas mieux d’utiliser une adresse URL (nom de domaine), facilement mémorisable et dont l’adresse IP correspondante est mise à jour automatiquement. Certes, cela vous demande un nom de domaine, mais heureusement, il existe quelques services gratuits permettant d’associer un nom de domaine (dont le nom a quelques contraintes) avec votre adresse IP.

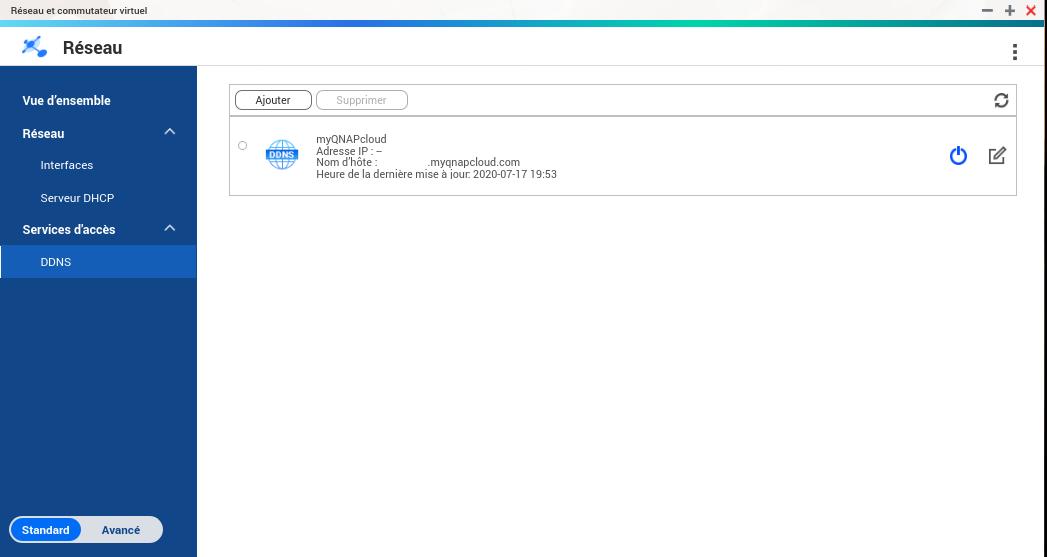

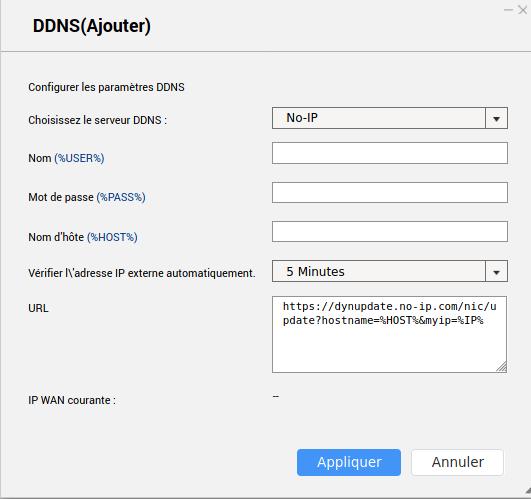

QNAP propose un tel service (de DNS dynamique ou DDNS), qui peut être activé avec l’application myQNAPCloud. Vous pouvez aussi utiliser No-IP et faire en sorte que le NAS mette à jour automatiquement l’adresse IP correspondante. La configuration s’effectue dans l’application « Réseau et commutateur virtuel » dans la section « DDNS ».

Évidemment, par défaut on peut voir le domaine lié à myQNAPcloud. Il est cependant très facile d’ajouter un autre fournisseur de DDNS. En effet, les fournisseurs DHS, DynDNS, DyNS.cx, FreeDNS, Google Domains, No-IP, Oray Peanuthull, OVH, PubYun, R.O.D, STRATO, SelfHost, Two-DNS sont préconfigurés et il suffira de rentrer le nom d’hôte, l’utilisateur et le mot de passe. De plus, si cela ne convient pas à votre besoin, il est possible de configurer manuellement un tel service.

V-C. Sécurité▲

Lorsqu’une machine devient accessible sur Internet, des précautions sont à prendre quant à sa configuration. En effet, quotidiennement, de nombreux scripts scannent les machines ainsi accessibles afin d’y déceler des manquements sur la sécurité, afin d’y installer des logiciels malveillants, d’en voler les données ou juste de bloquer l’accès aux données. Voici quelques conseils pour éviter un tel drame.

V-C-1. Mise à jour▲

Le premier conseil dans ce domaine, c’est d’effectuer les mises à jour. En effet, les mises à jour peuvent aussi bien apporter des nouvelles fonctionnalités, que des corrections de bogues qui aurait pu permettre aux pirates d’accéder à la machine.

Dans le même état d’esprit, il faudra privilégier les dernières versions des protocoles et ne pas permettre une connexion avec une ancienne version.

V-C-2. Mot de passe▲

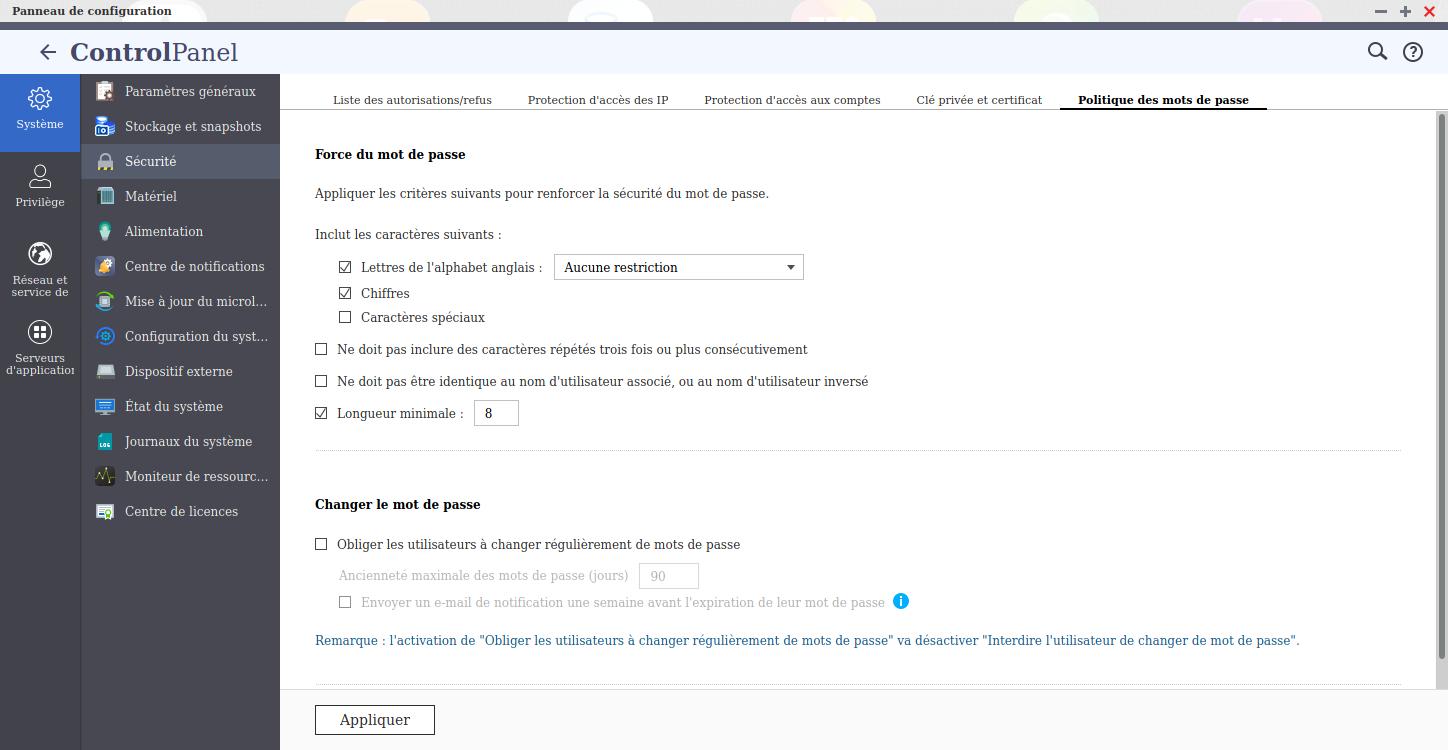

De plus, pour empêcher qu’un pirate n’accède à un compte, il faut que le mot de passe de ce dernier ne soit pas facilement retrouvable (notamment lors d’une attaque à l’aide d’un dictionnaire). Pour cela, l’administrateur pourra configurer une politique de mots de passe afin de forcer un certain niveau de sécurité dans les mots de passe des utilisateurs et ainsi ralentir le risque de prise de contrôle d’un compte.

V-C-3. Blocage des connexions néfastes▲

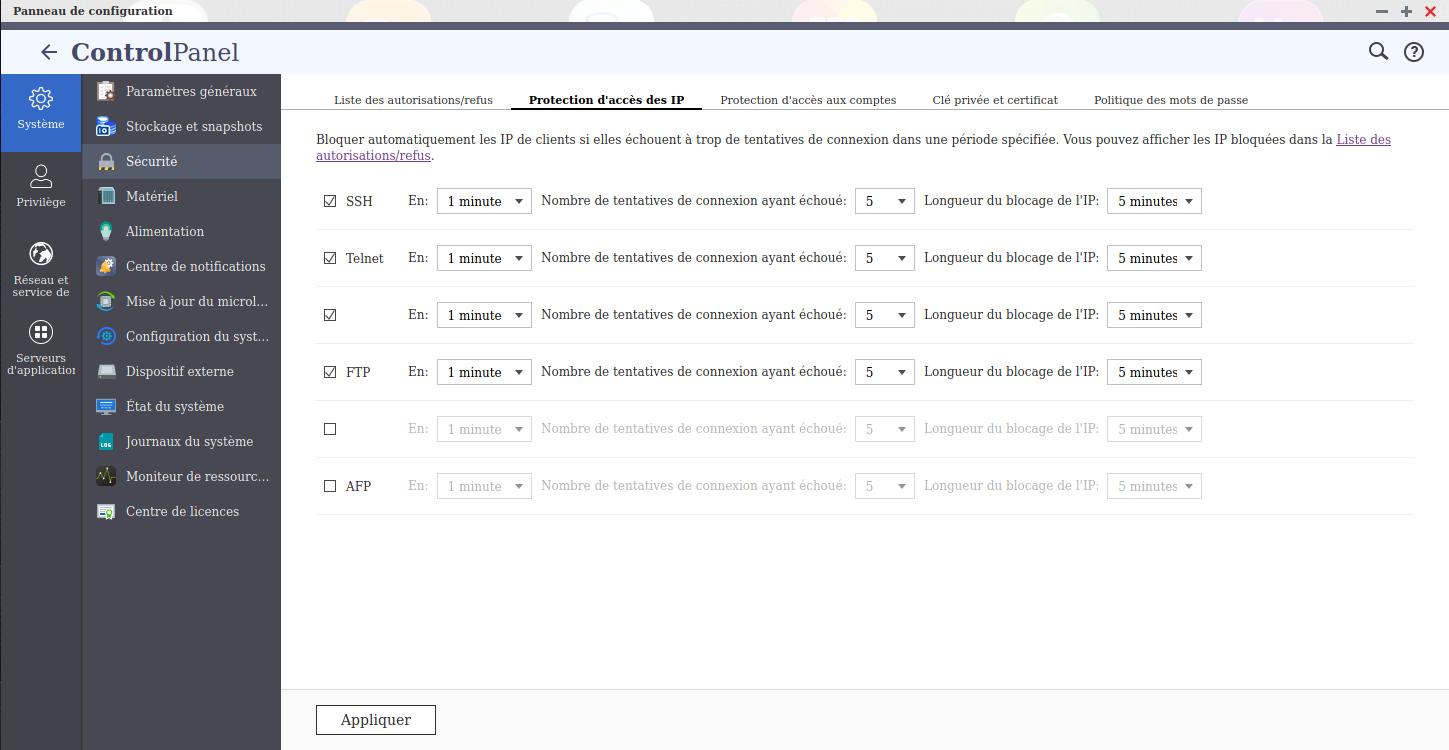

De la même façon, la seconde méthode pour ralentir les pirates est de bannir l’adresse IP utilisée par le pirate, lorsque de trop nombreuses tentatives de connexion sont effectuées et échouent.

V-C-4. Limiter les accès▲

Toutefois, ces méthodes ne font que réduire un risque. Il faut donc mettre en place une stratégie permettant de limiter les dégâts qu’un pirate peut occasionner lorsqu’il arrive à accéder à la machine. Pour cela, il faut :

- ne permettre l’accès par Internet qu’aux services absolument utiles par ce biais. De la même façon, les ports transférés du routeur au NAS devront être limités au strict minimum ;

- réduire le nombre de fichiers accessibles si un compte est corrompu. Un utilisateur lambda n’a pas nécessairement besoin d’accéder à tous les fichiers du NAS. De plus, vous pouvez diminuer le risque de perdre des données en restreignant les droits d’écriture. En effet, tous les utilisateurs n’ont pas nécessairement besoin d’écrire sur les dossiers partagés auxquels ils accèdent ;

- limiter la bande passante. Ainsi, vous pouvez limiter le vol des données, si la configuration empêche le pirate de récupérer les données.

En bref, il faut limiter au strict minimum le champ d’action du pirate. Aussi, le jour où cela arrive, il faut être alerté au plus tôt afin de réagir au plus vite. Pour cela, il faut configurer des alertes liées aux journaux et aux activités potentiellement douteuses.

De la même manière, certains services permettent de configurer une plage IP à partir de laquelle la connexion est possible. Il en est de même pour l’accès global au NAS, configurable dans le « Panneau de configuration » → « Systèmes » → « Sécurité » → « Liste des autorisations/refus ».

V-C-5. Sécurité des échanges▲

Finalement, il est nécessaire de parler de la sécurisation de la connexion entre l’utilisateur/administrateur et le NAS. En effet, l’utilisateur peut vouloir se connecter à partir d’une connexion publique, pour laquelle un risque d’écoute existe. Pour éviter que les données ne soient lues, il est possible de forcer le HTTPS. Pour que le HTTPS fonctionne convenablement, il faut un certificat valide.

V-C-5-a. Mettre en place son certificat▲

Dans l’application myQNAPCloud, il est possible de configurer un nouveau certificat afin de permettre l’établissement de connexions sécurisées avec le NAS. Deux méthodes sont proposées :

- le certificat QNAP, payant, à acheter sur le site myQNAPCloud ;

- un certificat Let’s encrypt, que le NAS pourra renouveler automatiquement (tous les trois mois).

Pour créer un certificat Let’s encrypt, il suffit de cliquer sur le bouton et valider la popup :

Le certificat est généré pour le domaine NOM.myqnapcloud.com. Par conséquent, un message d’avertissement sera affiché, si vous accédez au NAS par le biais d’une autre URL (par exemple, par l’adresse IP sur le réseau local).

V-D. Conclusion▲

Nous pouvons maintenant utiliser le NAS pour accéder à nos données depuis n’importe où dans le monde. De plus, nous avons vu comment éviter les désagréments liés à la mise en ligne d’une machine sur Internet. Toutefois, il est maintenant utile de mettre en place une politique permettant d’éviter les pertes de données, que ce soit à cause d’une panne ou d’une attaque de ransomware.